Die MAC-Adresse soll ein eindeutiges, hardwarebezogenes Identifikationsmerkmal sein, welche durch den Hersteller zugewiesen wird. Das bezieht alle Netzwerkadapter mit ein und gilt als physische Adresse oder Geräteadresse in einem Rechnernetz. MAC steht hierbei für Media Access Control, also Geräte identifizieren sich anhand der MAC-Adresse in einem Netzwerk und steuern den Zugriff auf dieses. Eine MAC-Adresse besteht aus sechs Bytes, also 48 Bit. Die ersten drei Bytes sind herstellerspezifisch, die letzten drei Bytes sind dann zufällig gewählte Zeichen in hexadezimaler Darstellung.

Öffnet man unter Windows die CMD und gibt den Befehl ipconfig /all ein, so werden alle Netzwerkadapter aufgelistet, mit IP-Adresse und auch der MAC-Adresse (Physische Adresse) aufgelistet.

ipconfig /all

Ethernet-Adapter Ethernet:

Medienstatus. . . . . . . . . . . : Medium getrennt

Verbindungsspezifisches DNS-Suffix:

Beschreibung. . . . . . . . . . . : Intel(R) I210 Gigabit Network Connection

Physische Adresse . . . . . . . . : 3C-52-82-5F-67-9B

DHCP aktiviert. . . . . . . . . . : Ja

Autokonfiguration aktiviert . . . : JaBei Linux und Unix erhält man eine ähnliche Ausgabe über die Kommandos ip -a oder ifconfig.

Vorteile von MAC Spoofing

Das Spoofing der MAC-Adresse bedeutet nicht immer nur, das jemand Böses im Schilde führt, sondern es dient auch als Mittel zum Schutz der Privatsspähre im Internet. Dies ist an sich kein illegaler Schritt. Nicht jeder möchte diese Transparenz im Netz. Dafür kann man, je nach Betriebssystem eine App oder ein Programm installieren, oder eben direkt in den Einstellungen eine zufällige MAC-Adresse zuweisen.

MAC Spoofing als Angriffsvektor

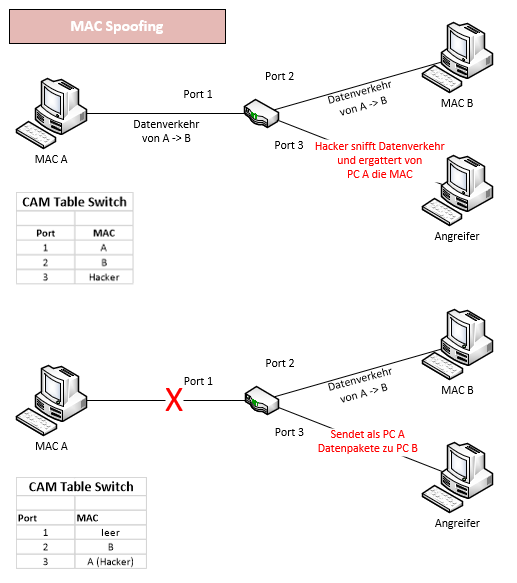

Primär soll es aber in dem Artikel darum gehen, wie ein Angreifer durch MAC Spoofing Schaden anrichten kann. Damit man sich und das eigene Netzwerk schützen kann, muss man natürlich den Angriff dahinter verstehen. Ein Angreifer im Netzwerk, ob kabelgebunden oder WLAN ist hierbei irrelevant, kann mittels Tools wie Wireshark MAC-Adressen im Netzwerk „sniffen“. Weist sich der Angreifer beispielsweise die MAC-Adresse vom Empfänger zu, so ist es ihm möglich sich als dieser auszugeben und hat die Möglichkeit den Datenverkehr mitzuschneiden und zu manipulieren. Bei diesem Szenario wird auch der CAM Table (Content Addressable Memory) des Switches überschrieben. In dieser Tabelle werden MAC-Adressen und der physischen Port des Switches, über den der Teilnehmer angebunden ist, festgehalten.

Nachfolgende Skizze soll das Ganze verdeutlichen:

Im ersten Schritt kommuniziert PC A mit PC B. Die CAM-Tabelle ist gesetzt, so wie die Hosts auch angebunden sind. Der Hacker snifft die MAC-Adresse von PC A und weist seinem Netzwerkadapter diese zu. Jetzt sendet der Hacker, also PC C, Datenpakete an PC B mit der Quell-Adresse von PC A. Hierbei geht der Switch davon aus, dass PC A an Port 3 angebunden ist, obwohl es eigentlich der Hacker ist, der sich als PC A ausgibt. Somit wird der CAM-Table-Eintrag von PC A von Port 1 auf Port 3, also den Hacker geändert. Solange der echte PC A keine erneuten Daten an B sendet, hat der Hacker (PC C) weiterhin Zugriff auf den Datenverkehr, der ursprünglich für PC A vorgesehen war.

Schutzmaßnahmen gegen MAC Spoofing

Port Security

Eine schnelle Variante Access-Ports, also Ports, an denen Endgeräte am Switch angeschlossen sind, zu schützen, wäre die Konfiguration von Port Security. Bei Port Security werden MAC-Adressen in der Port-Konfiguration hinterlegt, sodass nur zugelassene MACs über diesen Port kommunizieren dürfen. Darüber habe ich bereits einen Artikel geschrieben, der hier zu finden ist. Nachfolgend aber dennoch ein Beispiel dazu:

Switch(config)#int gi1/0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security violation shutdown

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security mac-address stickyErklärung

- Das Interface 1/0/1 in dem obigen Beispiel ist als Access-Port konfiguriert

- Port-Security ist aktiviert

- Bei Verletzung der Port Security wird das Interface abgeschaltet

- Es kann nur eine MAC-Adresse hinterlegt werden (der Wert kann, sollte aber nicht höher gesetzt werden)

- Mit dem letzten Befehl wird die MAC-Adresse dynamisch eingetragen. Sofern ein Gerät bereits angeschlossen ist, wird die zugehörige MAC direkt eingetragen und hinterlegt. Wenn man die Zeit hat oder das Risiko nicht eingehen möchte, dass vielleicht schon ein ungewollter Teilnehmer am Switch hängt, dann sucht man die zugehörige MAC vom Endgerät raus und trägt sie hinter „sticky“ ein. Damit ist die Eintragung statisch erfolgt.

Switch(config-if)#switchport port-security mac-address sticky aaaa.bbbb.ccccNetzwerk-Monitoring

In der Regel sollte es in jedem Netzwerk eine Form von Monitoring geben. Hier hat man die Möglichkeit, sobald zwei Geräte die selbe MAC-Adresse aufweisen, einen Alarm auszulösen. Das ist in dem Sinne kein aktiver Schutz, aber man erhält Kenntnis über das MAC Spoofing und kann weitere Maßnahmen einleiten.

Beispiele für Monitoring-Software wären Nagios oder Zabbix.

Reverse ARP

Ein RARP Server (Reverse Address Resolution Protocol) überprüft, ob innerhalb des Netzwerkes eine MAC mit mehreren IP-Adressen hinterlegt ist. Somit kann MAC Spoofing erkannt werden, also auch wie beim Monitoring – es ist schon geschehen, aber man bekommt es wenigstens mit.

Implementierung von MACSec

MACSec steht (Media Access Control Security). Hierbei handelt sich um einen in der IEEE-Norm 802.1AE spezifizierten Sicherheitsstandard. Hierbei wird auf Layer 2 des OSI-Schichtenmodells die Vertraulichkeit und Integrität der Ethernet-Verbindungen gewährleistet. Die Funktionsweise ist an sich recht simpel: Es wird erst eine verschlüsselte Verbindung aufgebaut, sofern ein Schlüsselaustausch zwischen den zwei Schnittstellen ausgetauscht und verifiziert werden konnte. Diese Schutzmaßnahme verhindert Man-in-the-middle-Attacken (MITM), DDoS-Angriffe, Playback-Angriffe, und viele mehr.

Abschluss

Das sollte ein kurzen Einblick darüber geben, was MAC Spoofing überhaupt ist und wie man sich erfolgreich dagegen schützen kann. Natürlich gibt es noch weitere Schutzmaßnahmen, aber das würde vermutlich den Rahmen des Artikels sprengen und eher einer Facharbeit ähneln. Es sollten zwar viele der oben genannten Schutzmaßnahmen in modernen Netzwerken implementiert sein, aber die Realität sieht leider meist ganz anders aus. IT-Sicherheit kostet dem Unternehmen Geld, Cyber-Angriffe aber auch, wenn sie nicht sogar den Bankrott bedeuten.

Start the discussion