Definition

Der Begriff Social Engineering wird gerne als Human Hacking bezeichnet, also gezielt Menschen zu manipulieren, um eigene Ziele zu erreichen. Das kann hierbei ganz verschieden sein. Natürlich im Cyber-Kontext geht es meist darum vertrauliche Daten, wie Passwörter, Kreditkarten-Informationen und Ähnliches von Unternehmen oder Privatpersonen zu ergattern. Aber Social Engineering umfasst natürlich noch die Welt abseits von Computern. Heißt, wenn ich jemanden gezielt versuche, so zu manipulieren, dass diese Person mir einen Gefallen tut, so gilt das auch als Social Engineering.

Beispiele zu Social Engineering

Ein häufiges Beispiel findet im Restaurant statt. Man verlangt die Rechnung, die Bedienung kommt, legt sie auf den Tisch und hinterlässt eine kleine Aufmerksamkeit. Viele Gäste sind dadurch dann geneigt ein besseres Trinkgeld zu geben. Noch höher fällt das Trinkgeld aus bei zwei Bonbons oder wenn die Rechnung überreicht wurde mit nur einem Bonbon, der Kellner oder die Kellnerin auf halber Strecke kehrt macht und beispielsweise sagt „Sie waren sehr angenehme und freundliche Gäste, hier noch ein zweites Bonbon für Sie.“ und wieder geht. Das wird mich definitiv dazu bringen, ein noch besseres Trinkgeld zu hinterlassen und statistisch gesehen sogar 23% mehr der Gäste.

Im beruflichen Kontext läuft es meist daraufhin hinaus, dass per Mail oder Telefon Mitarbeiter des Unternehmens kontaktiert werden. Die Betrüger geben sich als jemanden aus, der Authorität hat bzw. als jemanden, auf den gehört wird, weil es meist von Bedeutung ist. Sei es ein Vorstandsmitglied, der CEO oder gar der IT-Support. So werden gerne unternehmensbezogene Passwörter oder sensible Informationen preisgegeben.

Deshalb hier gleich ein wichtiger Hinweis: Kein Unternehmen oder eure Hausbank wird euch jemals nach dem Passwort fragen! NIEMALS! Sollte das passieren, könnt ihr euch sicher sein, dass es sich um ein Betrugsversuch handelt.

Aber sowas muss natürlich nicht immer unmittelbar geschehen. Je nach dem wie wichtig die Informationen für ein Betrüger sind, kann so eine Operation auch Jahre dauern. Denken wir nur einmal an Polizisten im Undercover-Einsatz. Hier wird oftmals über Jahre hinweg eine Beziehung aufgebaut zu Menschen, die man lieber hinter Gittern sehen möchte. Auch staatliche Nachrichtendienste versuchen oftmals Angehörige anderer Streitkräfte zu beeinflussen, um an streng geheime Informationen zu gelangen – Auch das ist eine Art von Social Engineering. Wir erinnern uns an die obige Definition: Gezielt Leute zu manipulieren, um eigene Ziele zu erreichen.

Auf was sollte man achten?

Hier sind ein paar Warnzeichen, die helfen sollen, kein Betrug zum Opfer zu fallen:

- Dein Freund sendet dir eine komische Nachricht: Wurde von deinem Freund der Account gehackt, kann ein Betrüger diesen nutzen, um noch mehr Personen in Mitleidenschaft zu ziehen. Häufig gelingt diese Vorgehensweise, weil man von einem Freund ja grundsätzlich nichts Böses erwartet (Vertrauen ist bereits vorhanden).

- Deine Gefühle sind auf Hochtouren: Je mehr man emotional beeinflusst ist, desto eher ist man dazu gewillt, seine Schutzschilder fallen zu lassen. Das können positive, wie negative Emotionen sein. Was uns auch gleich zum nächsten Punkt bringt.

- Die Anfrage ist dringend: Prinzipiell ist alles und jedes Anliegen im Leben immer eilig und wichtiger als, die von anderen. Nehmen wir wieder den Arbeitsplatz als Beispiel. Du stehst am Drucker an, ein Kollege, kommt in den Druckerraum gesprintet und würde gerne vor dir an den Drucker, da er was Dringendes zu drucken hat. Vielleicht noch mit dem Nachtrag, es sei für den Chef. Durch die erzeugte Dringlichkeit ist man eher dazu geneigt, klein beizugeben und lässt den Kollegen vor. So auch bei Cyberkriminellen. Ein Verwandter schwebt in Lebensgefahr und befindet sich im Krankenhaus. Da die Behandlung sehr kostspielig ist und dein Verwandter schlecht versichert ist, kann er nur gerettet werden, wenn ganz schnell 10.000€ auf ein bestimmtes Konto überwiesen werden. Mag überspitzt und unrealistisch klingen, ist aber alles schon passiert und auch erfolgreich für den/die Betrüger ausgegangen.

- Das hört sich zu gut an, um wahr zu sein: Wer kennt solche Mails nicht? „Sie sind unser tausendster Kunde, deshalb erwartet Sie jetzt ein saftiges Dankeschön“ meist noch mit einem dubiosen Link in der Mail und entweder hinterlässt man dann seine persönlichen Daten, einschließlich Bankdaten, um das Geldgeschenk überwiesen zu bekommen oder man hat es zum Glück sein gelassen.

- Du erhälst plötzlich Hilfe, obwohl du nicht darum gebeten hast: Das ist natürlich gemein. Prinzipiell sollte man auch nicht jeder netten Person misstrauen – die gibt es nämlich auch noch. Aber man muss bei so etwas, gerade online, enorm aufpassen. Natürlich freut man sich erstmal darüber, wenn einem in einer schwierigen Situation geholfen wird, aber meist geschieht sowas nicht ohne Gegenleistung.

- Der Sender kann sich nicht ausweisen/legitimieren: Wenn man in so einer Situation ist, dass sich sein „gegenüber“ nicht legitimieren kann, dann sollte man unbedingt die Finger davon lassen. Sowas findet gerne und oft auf eBay-Kleinanzeigen und anderen Verkaufsportalen statt. Ich habe ein Angebot entdeckt, welches mir ein neues iPhone 13 Pro für nur 500€ verspricht. Da ich aufgeklärt genug bin, verlange ich, dass mir der Verkäufer ein Bild vom Ausweis sendet, am Besten noch vor dem zu verkaufendem Smartphone. Tut er das nicht, platzt der Deal. Macht er es, so prüfe ich weiter. Bei Bezahlung mit PayPal erhalte ich ja irgendwann eine Mail. Hier kann ich schauen, lässt die Mail Rückschlüsse zu der Person auf dem Ausweis zu? Gibt es andere Hinweise, hinterlegte Adresse auf PayPal, Kleinanzeigen oder Ähnliches. Natürlich ist es deshalb noch kein sicherer Kauf, denn die Ware kann gestohlen sein, der Ausweis gefälscht, oder der Betrüger hat im Vorfeld wert darauf gelegt, dass alle möglichen Indizien zusammen passen, um vertrauenswürdig zu wirken.

Nachtrag:

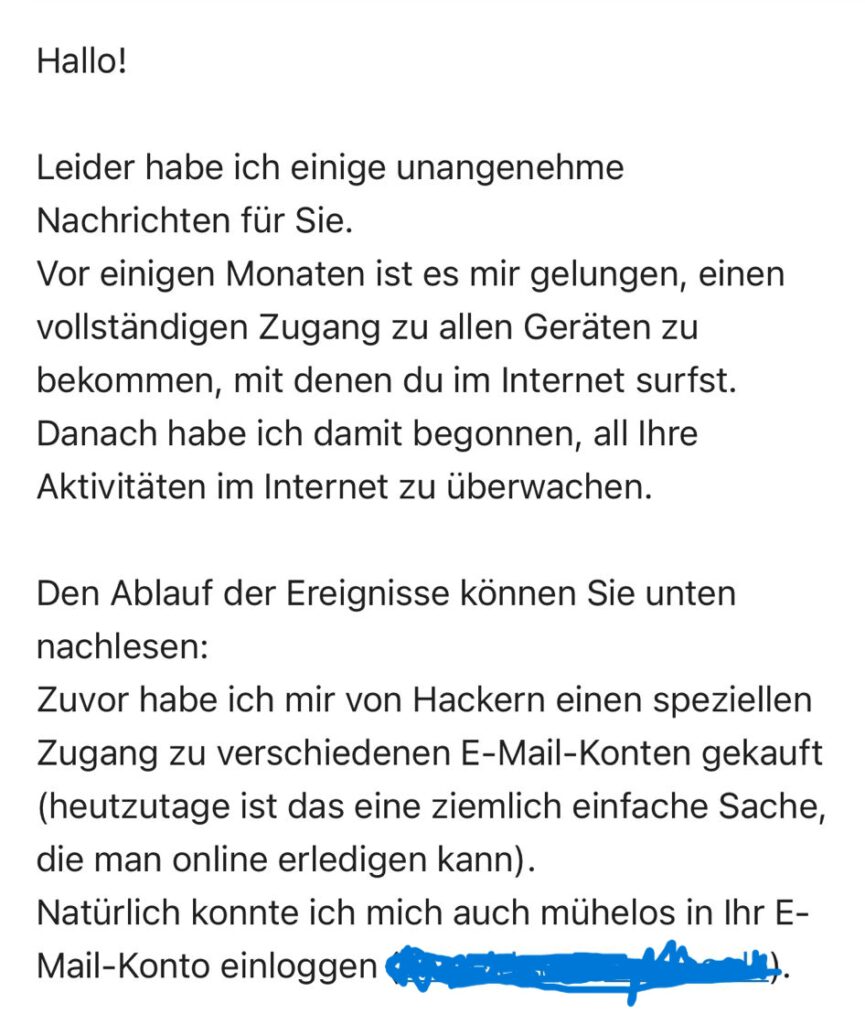

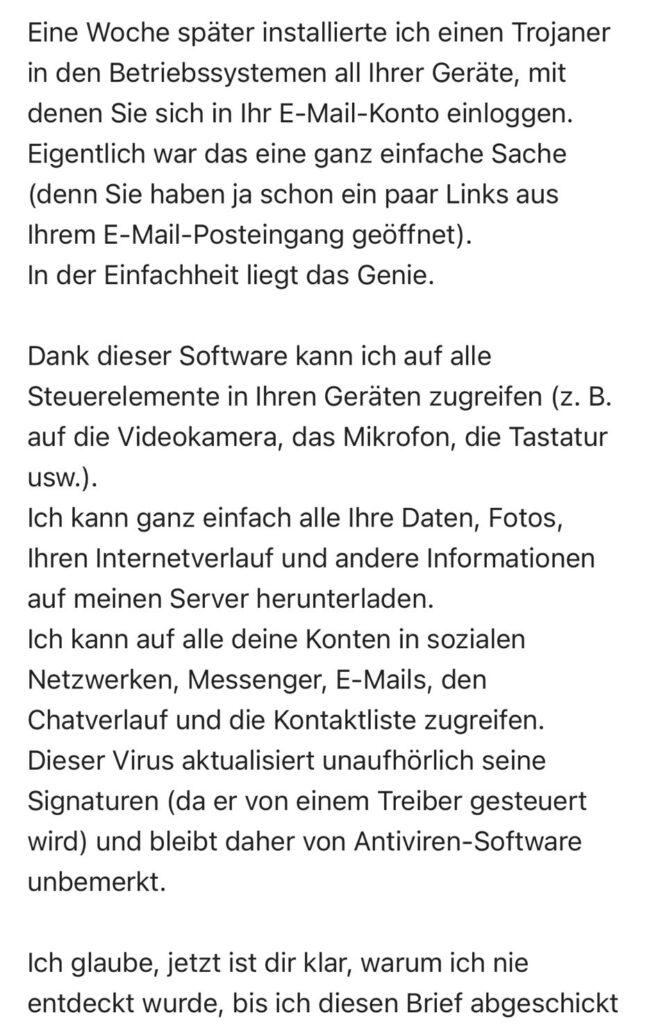

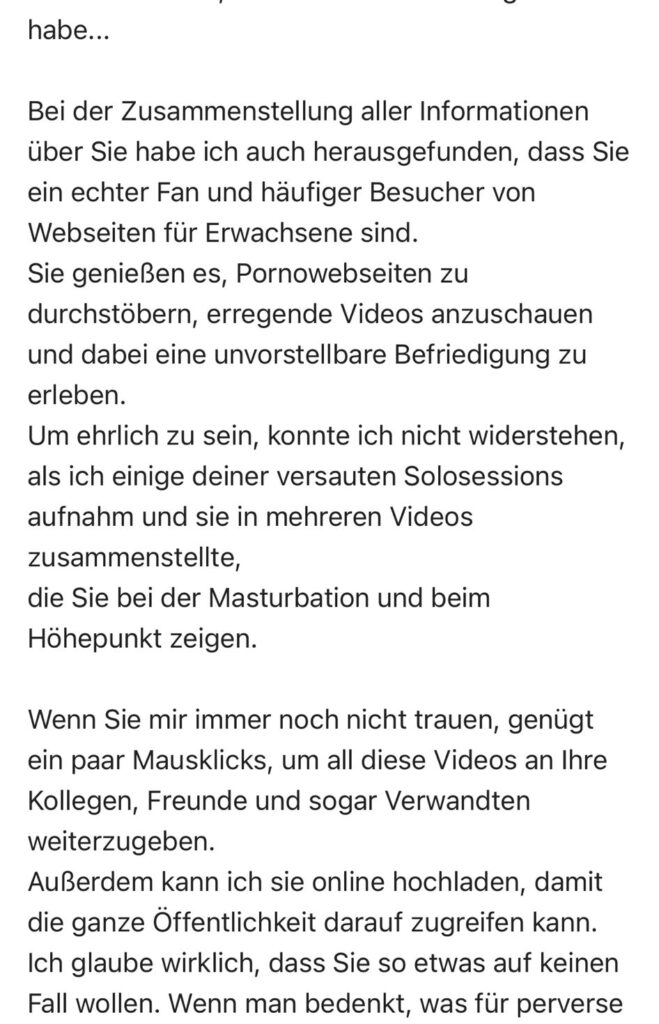

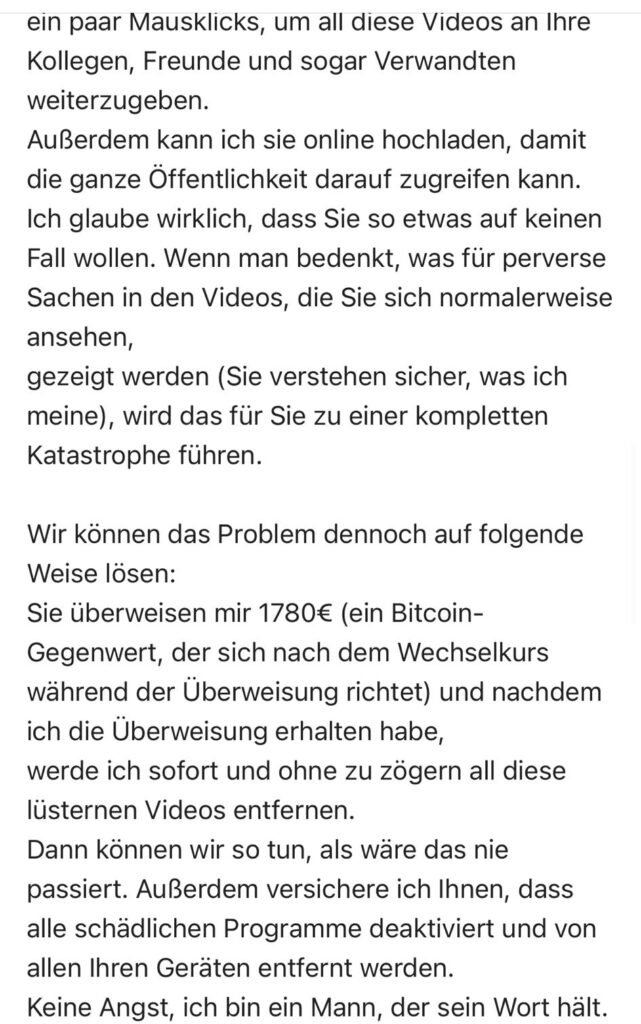

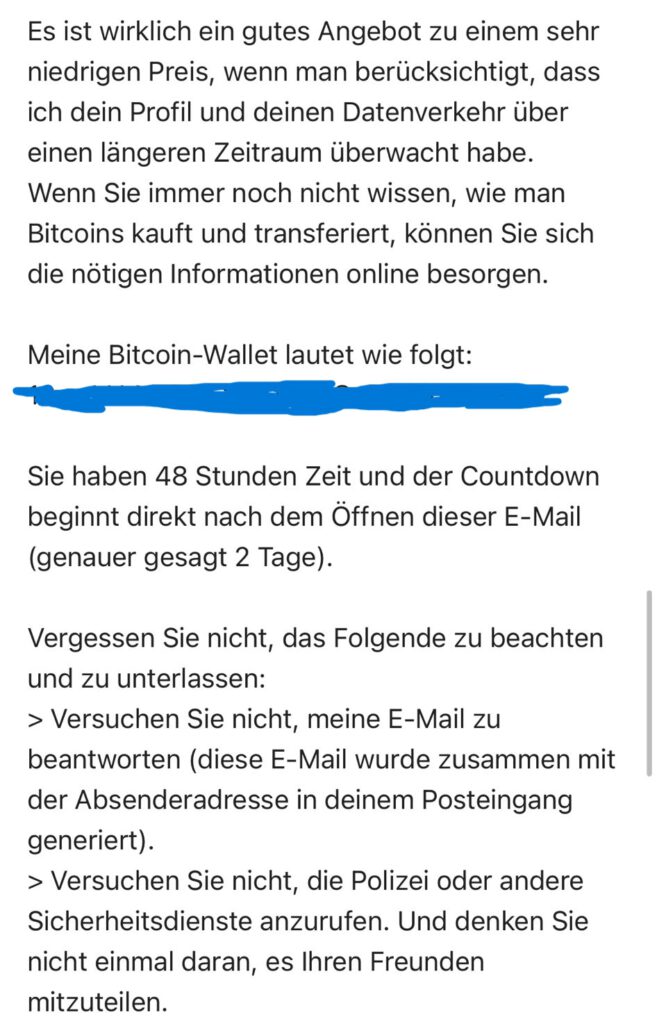

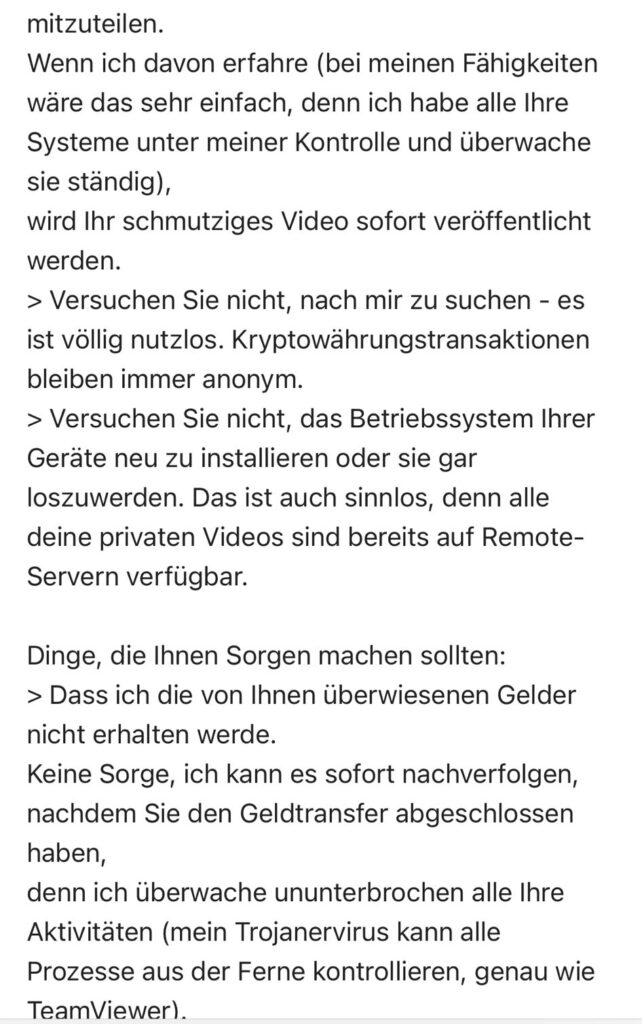

Keinen Tag später, nachdem ich den Post veröffentlicht habe, wurden mir folgende Screenshots zugesendet, die ich gerne mit euch teilen möchte – Natürlich mit Erlaubnis. Um kurz den Fall zu erläutern: Ein Mitarbeiter erhielt eine Mail auf seine berufliche E-Mail-Adresse. Ein klassischer Fall von schlecht versuchtem Social Engineering. Ein vermeintlicher Betrüger hat sich Zugriff, zur E-Mail verschafft, Trojaner eingeschleußt und natürlich über die Webcam, den Mitarbeiter beim Masturbieren aufgezeichnet. Dieses Video droht der Betrüger online zu stellen, falls nicht 1.780€ in Bitcoin auf seinem Wallet eingehen. Aber seht selbst…

Oben schrieb ich von schlecht versuchtem Social Engineering – warum? Naja, es wird Betroffenheit erzeugt, Gefühle werden auf Hochtouren gebracht. Er versucht Angst zu schüren und das „Opfer“, was natürlich nicht darauf reingefallen ist, zu verunsichern. Alles in allem, sind schon typische Taktiken erkennbar, aber(!!!), die Story mit dem Masturbations-Video ist einfach nur dumm. Wozu zahlen, wenn das Opfer defacto von sich behaupten kann, dass so etwas nie vorgekommen ist und daher auch kein Video existieren kann. Da wäre es schlauer gewesen, vermeintliche Hacking-Angriffe zu erwähnen oder etwas realistischeres Druckmittel zu suchen, was das Opfer aufgrund des eigenen Verstandes reinen Gewissens verneinen kann.

Ausblick

Das soll es nun auch zur kurzen Einführung von Social Engineering gewesen sein. Ich hoffe, es ist klar geworden, wie groß dieses Themengebiet ist und wie sehr es mit modernen Online-Betrug und Cyber Crime verankert ist. Im nächsten Artikel zu SE schreibe ich über mögliche Angriffsarten und was es damit auf sich hat.

Links

Hier gibt es noch ein paar Ressourcen zu SE, wer daran interessiert ist:

- Der Klassiker „How To Win Friends And Influence People“ von Dale Carnegie (englisch, als Taschenbuch oder eBook auf Amazon, Hinweis: *Affiliate-Link*)

- „Social Engineering: The Art of Human Hacking“ von Christopher Hadnagy (englisch, als Taschenbuch oder Hörbuch, Hinweis: *Affiliate-Link*)

- social-engineer.org

- Darknet Diaries Podcast Episode 107, Episode 80 (in englisch auf Spotify, Apple Podcasts, Google Podcast erhältlich)

- Chris Pritchard – The Basics of Social Engineering – DEF CON 27 Social Engineering Village (englisch auf YouTube)

Viel Spaß!

Start the discussion