Heute möchte ich, für alle die es noch nicht kennen, eines der Tools aus dem Bereich Information Gathering / Network Scanning vorstellen – Nmap. Das umfangreiche Werkzeug gibt es kostenlos und open source für Windows, Linux, macOS uvm. Nmap ist aber nicht nur für „Hacking“ bzw. Schwachstellenanalyse von Bedeutung, sondern kommt auch oftmals im Alltag eines Netzwerkadministrators zum Einsatz. Es gibt zum Beispiel Aufschluss über das entsprechende Netzwerk, selbstverständlich über die Ports, die Hosts. Außerdem lassen sich OS-Detection ausführen, Scripts einbinden oder auch Decoy und Stealth Scans durchführen. Darauf komm ich dann nochmal im Detail zurück. Fakt ist, Nmap ist mächtig und jeder, der im Bereich Cyber Security, HackTheBox oder Ähnlichem unterwegs ist, wird früher oder später darüber stolpern.

1. Grundlegendes Kommando zum Anzeigen offener Ports

nmap 192.168.100.1 // Scannen einer bestimmten IP

nmap myhost.local // Scan unter Angabe eines Hostnames2. Scannen einer IP-Range oder mehreren Hosts mit Nmap

Unten aufgelistet sind alle gültigen Angaben eines Netzbereichs oder mehrerer Hosts

nmap 192.168.100.0/24

nmap 192.168.100.1 192.168.100.2 192.168.100.3

nmap 192.168.100.0-100

nmap 192.168.100.1,10,20

nmap 192.168.100.*3. OS-Detection anwenden

Neben dem -O Flag, wäre auch -A in Verbindung mit anderen Optionen möglich.

nmap -o 192.168.100.1Außerdem lässt sich auch noch --osscan-guess anwenden. Wenn keine direkte Erkennung des Betriebssystems möglich ist, versucht Nmap zu schätzen, um welches OS es sich handelt.

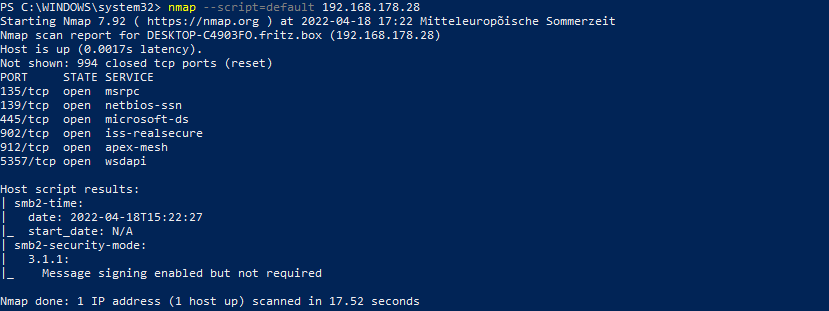

4. Nmap Script Engine (NSE)

Dieses Kommando führt ein Set an Scripten aus

nmap -sC 192.168.100.1

nmap --script=default 192.168.100.1Dieser Befehl führt beispielsweise alle Scripte aus, die mit http beginnen

nmap --script "http-*"Hier würde ich aber definitiv nochmal auf die Ref Guide verweisen. Da es ein sehr umfangreicher Themenabschnitt ist. Vielleicht folgt auch mal ein einziger Artikel ausschließlich über die NSE, aber bis dahin erstmal die offizielle Dokumentation nutzen.

5. Stealth Scan

Ein Stealth Scan oder auch SYN Scan, kann innerhalb von wenigen Sekunden tausende Ports scannen und dabei für Firewall-Systeme unentdeckt bleiben. Das liegt daran, da niemals TCP Verbindungen aufgebaut werden.

nmap -sS 192.168.100.0/246. Decoy Scan mit Nmap anwenden

Mit einem Decoy Scan gibt man einige Decoy-IPs (decoy = Köder) an und mittendrin befindet sich die eigene IP-Adresse. Dies erschwert die Arbeit eines Netzwerkadministrators erheblich beim Auswerten von Logfiles, da es viel mehr Daten erzeugt.

nmap -D192.168.100.5,192.168.100.6,192.168.100.28,192.168.100.77. Nmap Idle Zombie Scan

Eine weitere interessante Möglichkeit ist der sogenannte Zombie Scan. Hierbei gibt man eine völlig falsche IP an und scannt damit einen Host.

nmap -sI <Zombie-IP> <Ziel-IP>

nmap -sI 1.2.3.4 192.168.100.1Abschluss

Ich hoffe, es hat euch gefallen und ich konnte euch Nmap etwas näher bringen. Natürlich war es nur leicht angerissen. Alleine um alles abzudecken würde sich schon ein eigener Blog lohnen. Aber ihr seht, es ist sehr vielfältig und äußerst nützlich egal aus welcher Perspektive man es betrachtet. Nmap gibt es übrigens auch noch mit einer GUI, für jeden der nicht so gerne auf der Konsole arbeitet. Das Ganze nennt sich schlicht und einfach Zenmap. Beide Tools stammen aus der Feder von Gordon Lyon, der übrigens auch einen 464-Seiten Buch über Nmap geschrieben hat namens Nmap Network Scanning: The Official Nmap Project Guide to Network Discovery and Security Scanning (Werbung). Wer also Zeit und Lust hat, dem kann ich es wärmstens empfehlen, da Nmap soviele Möglichkeiten bietet, die schwer mit ein paar Blog-Posts abzudecken sind und einem einen tiefen Einblick in die Materie ermöglicht.

Start the discussion